WiFi安全科普(协议&应用设置)

工作上需要分享一次关于 WiFi 安全的内容,大概角度是协议与应用设置,下面是准备的文字稿

WiFi攻击

下面是整理 WiFi 从协议、机制等角度的攻击面,不包含由于路由器系统开发疏忽而导致的软件漏洞。

ARP攻击

网卡工作模式

- 广播模式( Broad Cast Model ):它的物理地址( MAC )地址是 0Xffffff 的帧为广播帧,工作在广播模式的网卡接收广播帧。

- 多播传送( MultiCast Model ):多播传送地址作为目的物理地址的帧可以被组内的其它主机同时接收,而组外主机却接收不到。但是,如果将网卡设置为多播传送模式,它可以接受所有的多播传送帧,而不论它是不是组内成员。

- 直接模式( Direct Mode l):工作在直接模式下的网卡只接收目地址是自己 Mac 地址的帧。

- 混杂模式( Promiscuous Model ):工作在混杂模式下的网卡接收所有的流过网卡的帧,信包捕获程序就是在这种模式下运行的。

网卡的缺省工作模式包含广播模式和直接模式,即它只接收广播帧和发给自己的帧。

如果采用混杂模式,网卡将接受同一网络内所有站点所发送的数据包,达到对网络流量监视捕获的目的。 如果机器上自带网卡不支持配置混杂模式,可以淘宝买一个外置网卡,实现相同效果。

ARP协议及工作原理

ARP(Address Resolution Protocol)地址转换协议是工作在 OSI 模型的数据链路层的协议。在以太网中,网络设备之间互相通信是用 MAC 地址而不是 IP 地址,ARP 协议就是用来把 IP 地址转换为 MAC 地址的。

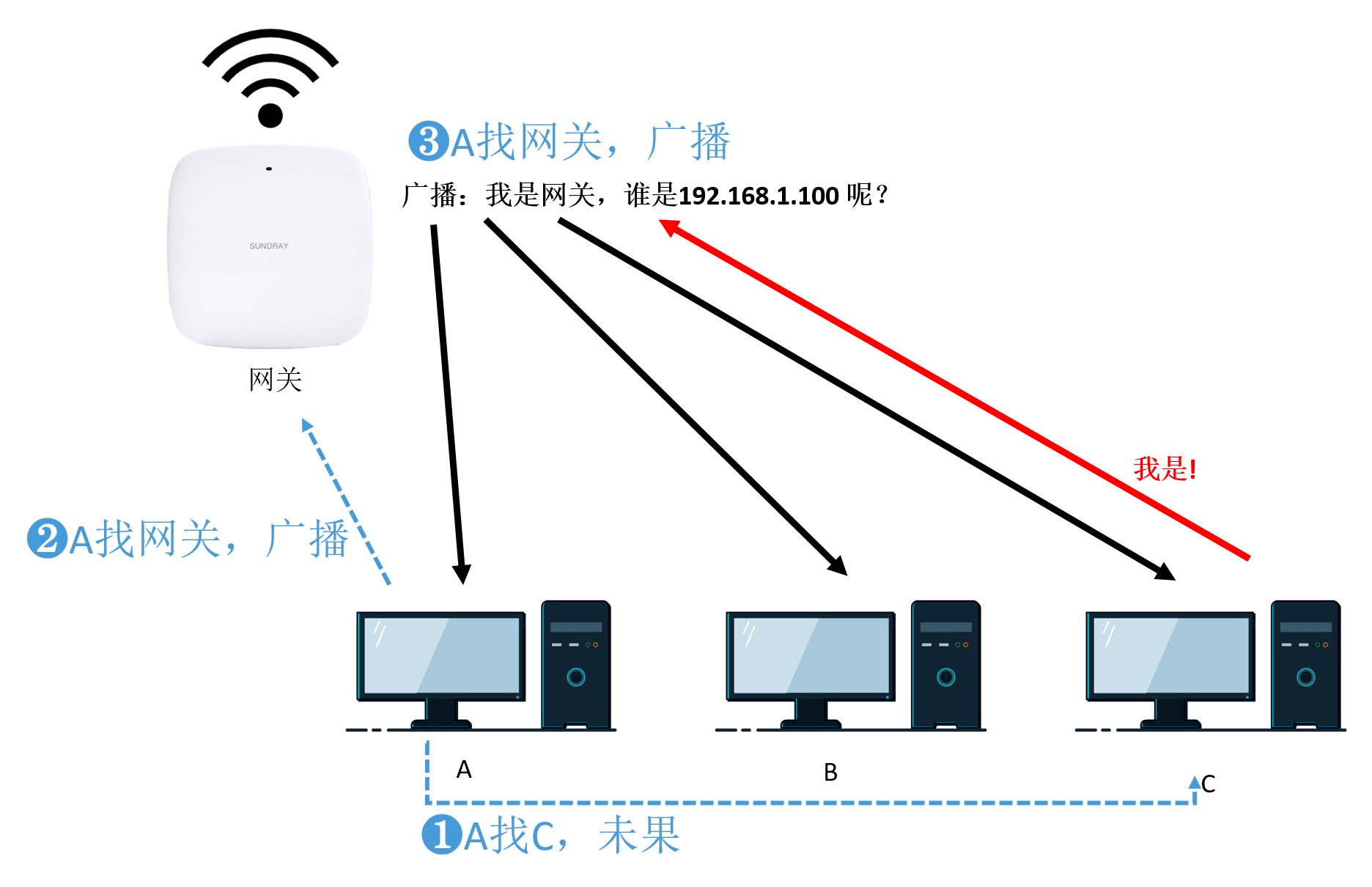

正常 APR 运作逻辑是:假设 A 与 C 在同一局域网,A 要和 C 实现通信,A 会查询本地的 ARP 缓存表,找到 C 的 IP 地址对应的 MAC 地址后,就会进行数据传输。如果未找到,A会找广播地址(网关)广播一个 ARP 请求报文,所有主机都收到 ARP 请求,只有 C 主机会回复一个数据包给 A ,同时 A 主机会将返回的这个地址保存在 ARP 缓存表中。

ARP攻击手段

ARP 攻击方法都是通过广播 ARP 欺骗数据包,以此修改受害机器的 ARP 缓存表,依据受害者不同可以细分为下面几类。

冒充网关(ARP中间人攻击)

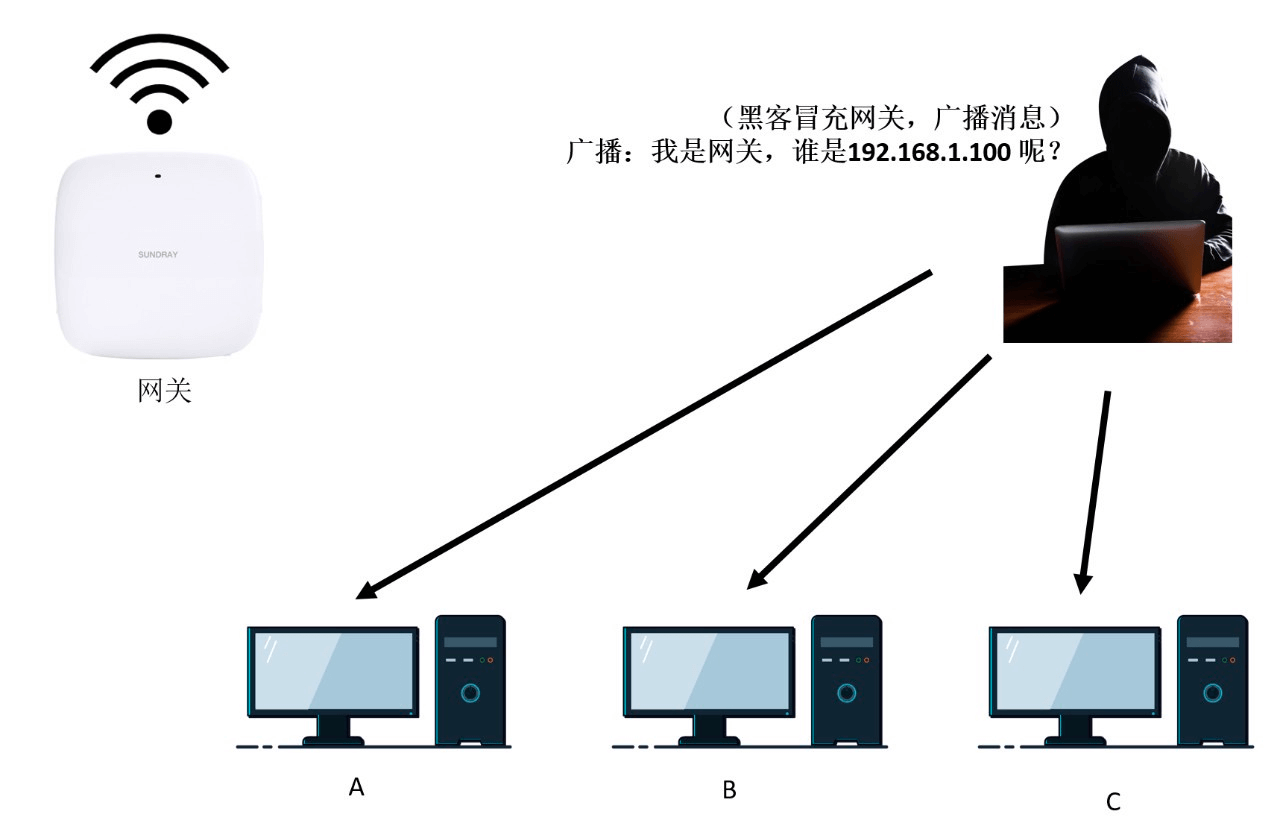

ARP 病毒发送伪造的网关 ARP 报文,欺骗同网段内的其它主机,导致其他终端用户不能正常访问网关。

网络中主机访问网关的流量被重定向到一个错误的 MAC 地址:

攻击者自身的 MAC 地址,导致该用户信息泄露。

不存在的 MAC 地址),导致该用户无法正常访问外网。

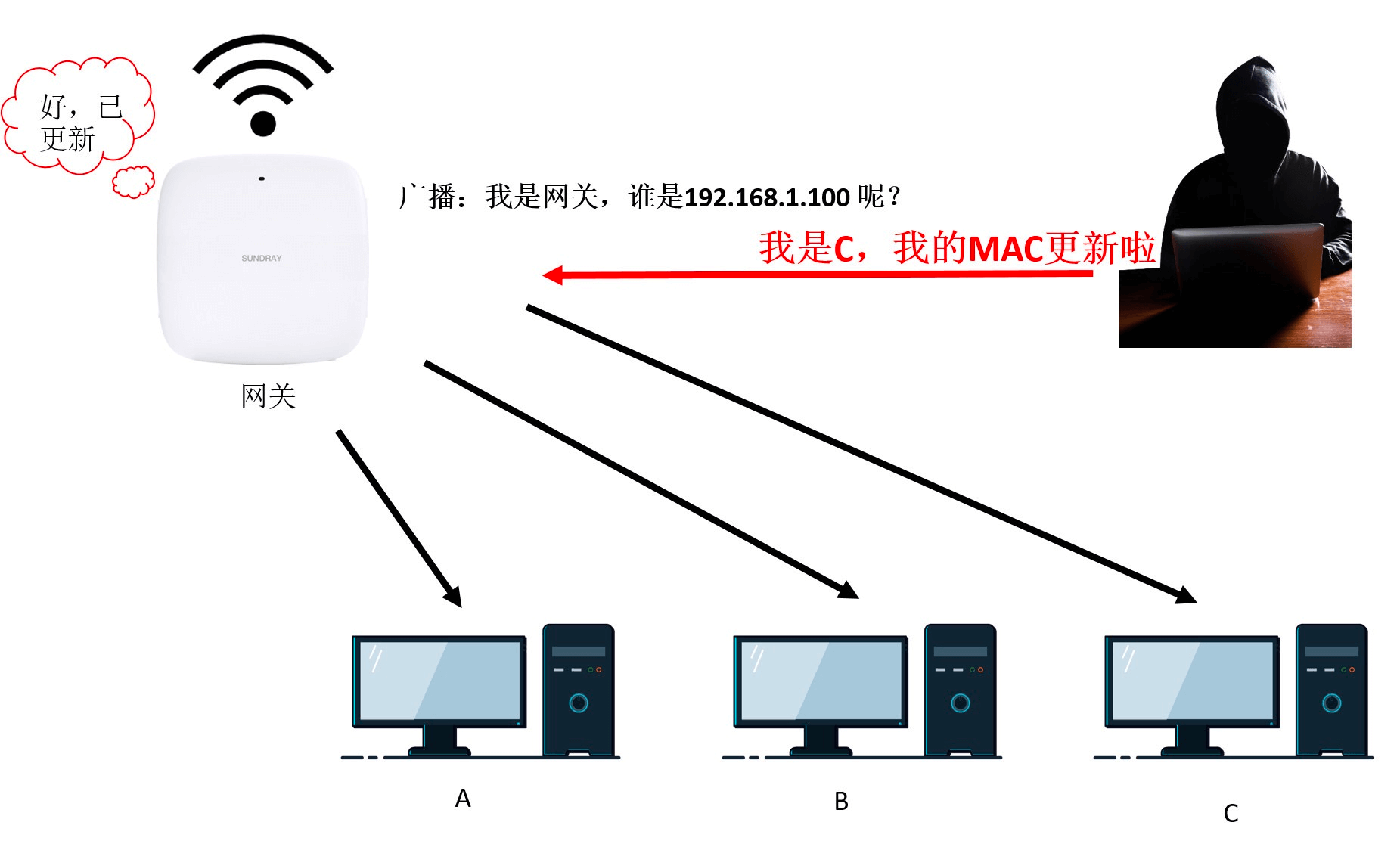

欺骗网关

ARP 病毒发送错误的终端用户 IP+MAC 对应关系给网关,导致网关无法和合法终端用户正常通信。

虚假的ARP报文欺骗网关相同网段内的某一合法用户的MAC地址已经更新。网关发给该用户的所有数据全部重定向到一个错误的MAC地址,导致该用户无法正常访问外网。

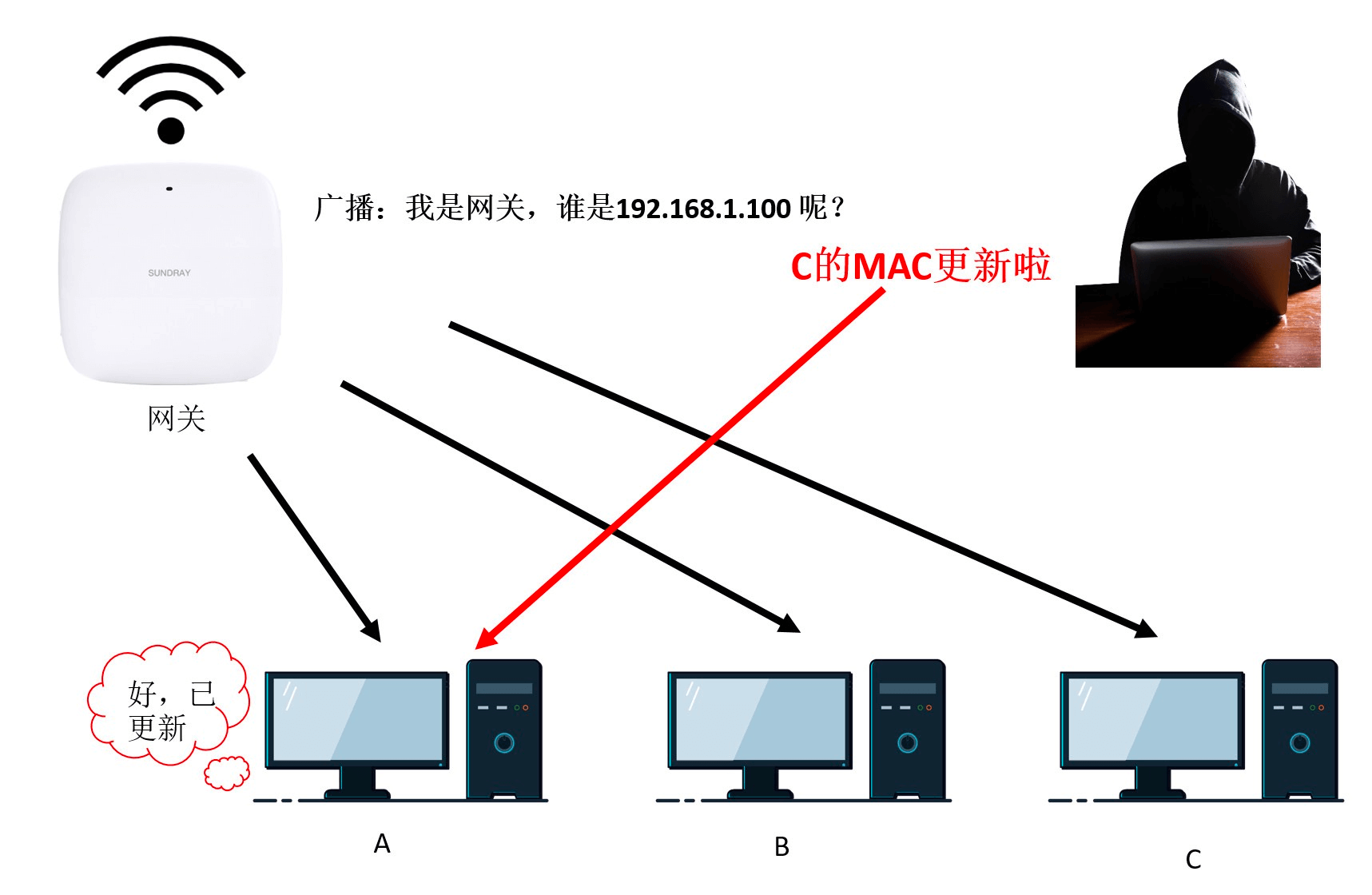

欺骗终端

ARP 病毒发送错误的终端用户/服务器 IP+MAC 对应关系给受害的终端用户,导致同网段内两个终端用户之间无法正常通信。

虚假的 ARP 报文欺骗相同网段内的其他主机该网段内某一合法用户的 MAC 地址已经更新。导致该网段内其他主机发给该用户的所有数据全部重定向到一个错误的 MAC 地址,导致同网段内的两台主机无法正常通信。

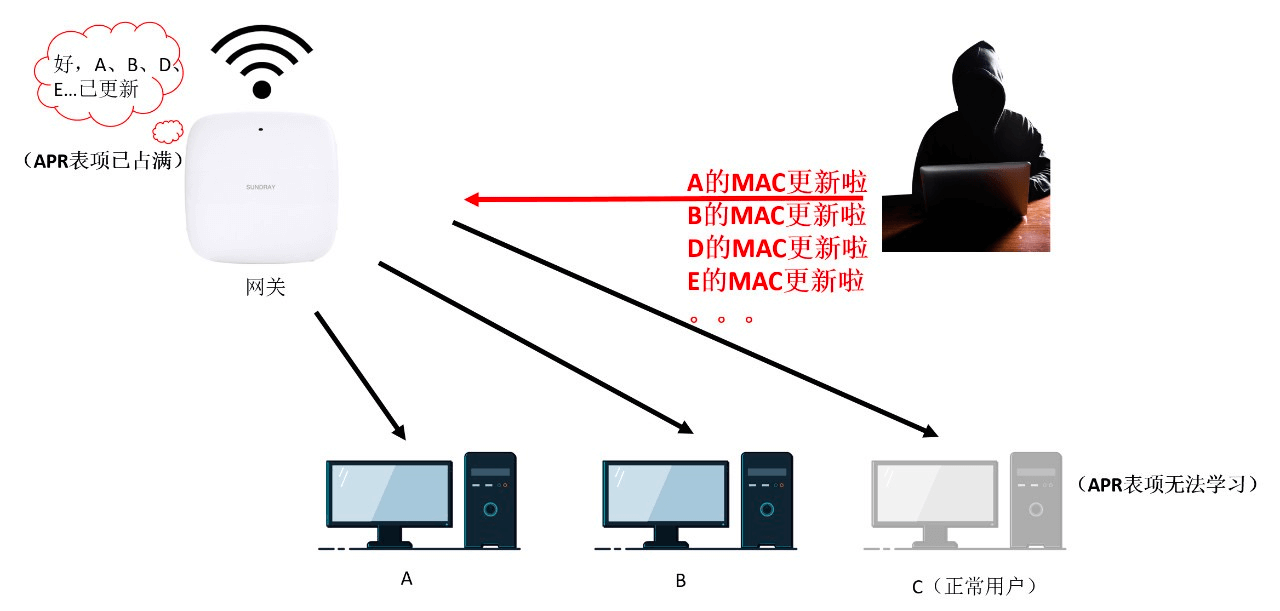

泛洪攻击

伪造大量不同 ARP 报文在同网段内进行广播,导致网关 ARP 表项被占满,合法用户的 ARP 表项无法正常学习,导致合法用户无法正常访问外网。ARP 泛洪攻击主要是一种对局域网资源消耗的攻击手段。

实战相关关键词

- kali arpspoof

暴力破解密码

暴力破解 WiFi 密码是最浅显易懂的攻击手法,应该在 2010 年的时候 WiFi 破解吧风靡一时(现已关闭多年),从虚拟机整合包、外置网卡到代跑密码包提供一条龙服务。虽然贴吧关闭,当年的水滴虚拟机、跑 PIN 码等等工具被整合进入各大的 WiFi 测试项目框架、kali 等。

爆破密码需要的数据包分为两种:设备与 WiFi 握手包、WPS 连接的 PIN 码包。前者爆破得到的是 WiFi 连接密码,后者得到的是 WPS 连接服务的 PIN 码,两者都是能够连入受害 WiFi 。爆破成功率后者会更高,但需要受害 WiFi 开启 WPS 服务。

握手包

802.11 WiFi 协议定义的管理帧是没有经过加密的,攻击者可以在无需连接该网络的情况下伪造、捕获这种帧。

将网卡配置为混杂模式,选定攻击目标即可捕获设备连接 WiFi 时的握手包。如果长时间未未捕获,可以搭配[[#WiFi干扰]],将设备强行踢下线重新连接。将捕获的握手包进行本地跑码得到密码。

实战相关关键词

- kali aircrack-ng

PIN码(WPS包)

WPS 介绍及易攻击性

WPS(Wi-Fi Protected Setup)是由 Wi-Fi 联盟组织实施的可选认证项目,主要是为了简化无线局域网安全及安全性能的配置工作。用户只需要简单按下路由器上的 WPS 按钮或者输入 PIN 码,即可快速连接到 Wi-Fi 网络。

WPS PIN 码共 8 位,其中第 8 位是校验和,所以只需计算出前 7 位即可。在实施 PIN 破解时,可以分别判断 PIN 的前四位和后三位是否正确。因此,PIN 码只有10^4+10^3=11000 种变化。那么在实际破解尝试中,最多只需试验 11000 次,平均只需试验 5500 次就能破解。

使用诸如 reaver 等攻击即可对目标 WiFi 进行在线跑 PIN 码,但是有可能会遇到尝试次数过多 WiFi 暂时锁定直到重启等情况。

更为稳妥是捕获目标数据包进行本地跑 PIN 。将网卡配置为混杂模式,选定攻击目标即可捕获设备连接 WiFi 时的数据包,离线破解 PIN 。

实战相关关键词

- reaver

- wifite

- bully

WiFi干扰

WiFi干扰原理

802.11 WiFi 协议包含一个所谓的取消身份验证帧。它用于安全地断开客户端与无线网络的连接。

因为这些管理数据包是未加密的,所以您只需要 WiFi 路由器的 MAC 地址以及您要断开网络连接的客户端设备的 MAC 地址。您无需在网络中或知道密码,只要在其信号范围内攻击者就可以向目标用户所连接的 WiFi 发送连续的去认证帧来干扰 WiFi ,达到将用户踢出 WiFi 的效果。常在[[#握手包|获取握手包]]、[[#WiFi钓鱼]]等时配合使用。

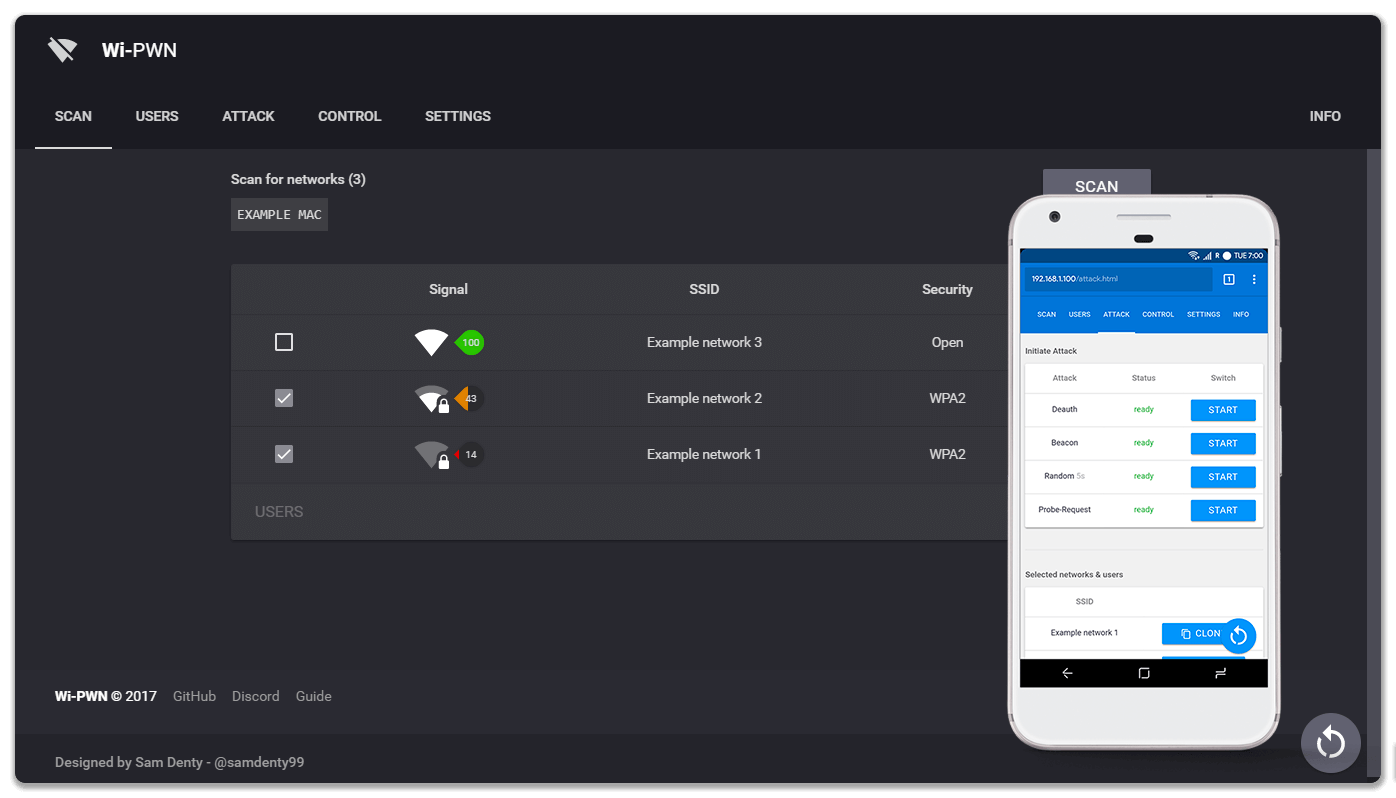

去认证帧既可以用 aircrack-ng 等工具发送,也有基于 arduino 的 WiFi 测试项目(Wi-PWN)

Wi-PWN

Wi-PWN 是一种固件,可以使用廉价的 Arduino 板执行 deauth、Evil twin 等攻击。项目地址:https://github.com/samdenty/Wi-PWN 。

通过使用 esp8266 开发板(上图)运行 Wi-PWN 。使用 IPEX 天线代替 PCB 天线攻击范围可到 100m 以上(下图)。

防御方法

升级 802.11w-2009标准协议,从该协议开始管理帧默认加密。

升级到802.11w标准通常既昂贵又困难,因为大量旧设备不支持新标准。由于维护噩梦,超过 95% 的设备使用易受攻击的 802.11 标准——即使新设备支持 802.11.w 准备。

WiFi钓鱼

根据攻击者与受害者初始网络关系,可以分为两种钓鱼方式:同一局域网、不同局域网。无论哪种方式,最后都是劫持受害者网络,返回一个精心准备的钓鱼网页。

同一局域网钓鱼

通常发生在连接公共 WiFi 时,通过 ARP 攻击冒充网关,向受害者返回钓鱼页面。

不同局域网钓鱼

需要配合 WiFi 干扰与 Evil twins 攻击。WiFi 干扰将目标 WiFi 全部设备踢下线,然后 Evil twins 复制出与目标一样的 SSID ,被踢下线的设备连入复制 WiFi ,再向其发送钓鱼页面。

防御方法

- 避免使用公共 WiFi

- 关闭设备自动连入 WiFi 功能,能够有效避免错误连入钓鱼 WiFi

Mesh协议漏洞

https://baijiahao.baidu.com/s?id=1716480730257296739&wfr=spider&for=pc